दो कंप्यूटरों के रूप में एक आइकन की ट्रे में उपस्थिति के लिए धन्यवाद, उपयोगकर्ता आमतौर पर अपनी मशीन की नेटवर्क गतिविधि का न्याय कर सकता है। इस घटना में कि एक निष्क्रिय कंप्यूटर भी इंटरनेट के साथ सक्रिय रूप से संचार करता है, अधिक पूर्ण यातायात नियंत्रण की आवश्यकता है।

यह आवश्यक है

स्थानीय कंप्यूटर पर एप्लिकेशन चलाने का अधिकार।

अनुदेश

चरण 1

एक ठीक से कॉन्फ़िगर किया गया कंप्यूटर कभी भी अपने आप ऑनलाइन नहीं होगा। केवल अपवाद ऑपरेटिंग सिस्टम और एंटीवायरस प्रोग्राम के शेड्यूल्ड अपडेट हैं। यदि कंप्यूटर लगातार नेटवर्क में चढ़ता है, तो यह माना जा सकता है कि यह गलत तरीके से कॉन्फ़िगर या वायरल है।

चरण दो

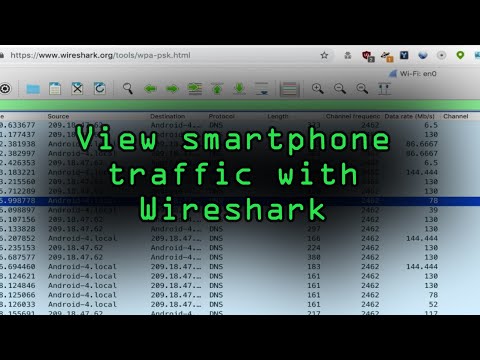

अपने कंप्यूटर की नेटवर्क गतिविधि देखने के लिए, कमांड लाइन चलाएँ: "प्रारंभ - सभी कार्यक्रम - सहायक उपकरण - कमांड लाइन"। कमांड नेटस्टैट-ऑन दर्ज करें और एंटर दबाना न भूलें। आपके सामने पांच कॉलम की एक टेबल दिखाई देगी। पहला प्रोटोकॉल इंगित करेगा - यूडीपी या टीसीपी। दूसरा सभी सक्रिय कनेक्शनों को सूचीबद्ध करता है, जबकि आप अपनी मशीन पर बंदरगाहों को खुला देख सकते हैं। तीसरा कॉलम बाहरी पता दिखाता है, चौथा कनेक्शन स्थिति दिखाता है। पांचवें में, आप पीआईडी देख सकते हैं - प्रक्रिया का डिजिटल पहचानकर्ता।

चरण 3

दूसरे कॉलम में संकेतित पोर्ट इंगित करते हैं कि वे कुछ कार्यक्रमों द्वारा खोले गए थे, जिनमें ट्रोजन भी हो सकते हैं। यह समझने के लिए कि कौन सा प्रोग्राम किसी विशेष पोर्ट को खोलता है, उसी विंडो में टास्कलिस्ट कमांड दर्ज करें - आपको चल रही प्रक्रियाओं की एक सूची दिखाई देगी। इस मामले में, प्रक्रिया पहचानकर्ता निष्पादन योग्य फ़ाइल के नाम के तुरंत बाद जाएगा।

चरण 4

मान लीजिए कि आप देखते हैं कि आपके पास पोर्ट 1025 खुला है, इसका पीआईडी 1480 है (यह आपके लिए अलग हो सकता है)। प्रक्रियाओं की सूची में इस पहचानकर्ता को खोजें और देखें कि यह किस प्रोग्राम से संबंधित है। अगर आपको नहीं पता कि यह प्रोग्राम क्या है तो सर्च इंजन में इसका नाम टाइप करें।

चरण 5

"स्थिति" कॉलम आपको कनेक्शन की स्थिति देखने की क्षमता देता है। उदाहरण के लिए, LISTENING लाइन इंगित करती है कि प्रोग्राम कनेक्शन की प्रतीक्षा कर रहा है। यह ठीक उसी तरह है जैसे पिछले दरवाजे से व्यवहार करते हैं - ट्रोजन, जिसका सर्वर भाग पीड़ित के कंप्यूटर पर स्थित होता है। लेकिन अन्य प्रोग्राम, जैसे कि विंडोज सेवाएं, भी इस स्थिति में हो सकते हैं। विंडोज एक्सपी ऑपरेटिंग सिस्टम में, कुछ संभावित खतरनाक बंदरगाहों को wwdc उपयोगिता का उपयोग करके बंद किया जा सकता है, जिसे इंटरनेट से डाउनलोड किया जा सकता है।

चरण 6

यदि आपको संपूर्ण ट्रैफ़िक विश्लेषण की आवश्यकता है, तो BWmeter प्रोग्राम का उपयोग करें। यह आपके कंप्यूटर के सभी कनेक्शनों को आईपी-एड्रेस के संकेत के साथ ट्रैक करेगा, डेटा को लॉग में लिखा जा सकता है। प्रोग्राम स्पाइवेयर की गणना करने और कंप्यूटर मालिक की अनुमति के बिना नेटवर्क में प्रवेश करने वाली सभी प्रकार की सेवाओं का पता लगाने और फिर अक्षम करने के लिए उपयोगी है।