अक्सर, एक व्यक्ति जो डाउनलोड करता है, उदाहरण के लिए, अपनी साइट के सीएमएस के लिए एक नया टेम्पलेट या प्लग-इन, खुद को एक अप्रिय स्थिति में पाता है: टेम्पलेट स्थापित करने के बाद, विज्ञापन स्पैम लिंक अचानक उसकी साइट पर दिखाई देते हैं। वे दिखाई नहीं दे सकते हैं, लेकिन उपयोगकर्ता की आंखों से छिपे हुए हैं। लेकिन वे सर्च रोबोट को स्पष्ट रूप से दिखाई दे रहे हैं। और इस अवांछित विज्ञापन का साइट की रैंकिंग और उस पर खोज इंजन के भरोसे पर नकारात्मक प्रभाव पड़ता है, जिसका अर्थ है कि साइट खोज परिणामों में जितनी हो सकती थी उससे कम होगी। आइए जानें कि अवांछित बाहरी कोड से आपकी साइट को कैसे साफ़ किया जाए।

ज़रूरी

- - लोकप्रिय सीएमएस में से एक पर खुद की वेबसाइट - जूमला, वर्डप्रेस या अन्य;

- - इंटरनेट से जुड़ा एक कंप्यूटर।

निर्देश

चरण 1

सबसे पहले, आपको यह निर्धारित करने की आवश्यकता है कि पृष्ठ कोड में बाहरी विज्ञापन कहाँ प्रदर्शित होते हैं। ऐसा करने के लिए, हमारी वेबसाइट को उस पृष्ठ पर ब्राउज़र में खोलें जहां अवांछित कोड की उपस्थिति का संदेह है। यदि किसी स्थापित टेम्पलेट से किसी और का कोड आपके पास आया है, तो सबसे अधिक संभावना है कि स्पैम विज्ञापन मुख्य पृष्ठ पर नहीं, बल्कि साइट के आंतरिक पृष्ठों पर होंगे।

साइट का स्रोत कोड खोलें (अधिकांश ब्राउज़रों में यह Ctrl + U कीबोर्ड शॉर्टकट का उपयोग करके किया जाता है)। स्रोत कोड में संयोजन https:// की खोज करने का सबसे तेज़ तरीका है, क्योंकि विज्ञापन हमेशा लिंक होता है। यदि आपको ऐसे लिंक मिलते हैं जिन्हें आपने पोस्ट नहीं किया है, तो आपका डर व्यर्थ नहीं था। उस तत्व का पहचानकर्ता (आईडी) या वर्ग (वर्ग) याद रखें जिसमें विज्ञापन रखा गया है।

चरण 2

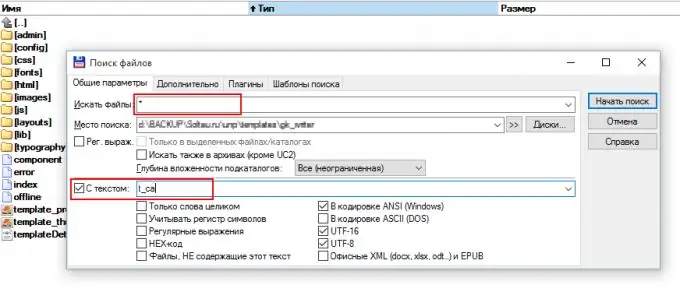

अगला कदम है अपनी साइट को एफ़टीपी के माध्यम से अपने कंप्यूटर पर डाउनलोड करना: अपने कंप्यूटर पर तेज़ी से खोजें। डाउनलोड करते समय, उन फ़ाइलों की खोज करें जिनमें उस आईडी या वर्ग के नाम का टेक्स्ट हो जिसे आपने पहले परिभाषित किया था। प्रकार के फ़ाइल प्रबंधक का उपयोग करके खोजना सुविधाजनक है।

चरण 3

यह संभव है कि आपको कुछ न मिले। यह आश्चर्य की बात नहीं है, क्योंकि हमलावर अक्सर अपने कोड को अस्पष्ट (एन्क्रिप्ट) करते हैं। और अक्सर एक अंतर्निहित PHP फ़ंक्शन जिसे base64_decode कहा जाता है, एन्क्रिप्शन के लिए उपयोग किया जाता है। इसलिए, अगली चीज़ जो आपको करनी चाहिए वह है डाउनलोड की गई फ़ाइलों को बेस 64_डीकोड टेक्स्ट के साथ खोजना। आपको इस फ़ंक्शन के साथ कई PHP फ़ाइलें मिलने की संभावना है। उनका ध्यानपूर्वक अध्ययन करें। यदि इस फ़ंक्शन का उपयोग करने वाला कोड केवल कुछ एन्क्रिप्ट करता है और फिर इसे पृष्ठ पर प्रदर्शित करता है, तो शायद यह वही है जो हम ढूंढ रहे हैं। उदाहरण के लिए, इस तरह का एक निर्माण हो सकता है:। वेरिएबल $v का कोई भी नाम हो सकता है। फ़ाइल की एक बैकअप प्रतिलिपि बनाएँ, और फिर उस कोड के सभी अनुभागों को हटाएँ जहाँ यह निर्माण होता है।

चरण 4

अब फ़ाइल के "साफ" संस्करण को सर्वर पर अपलोड करें। सुनिश्चित करें कि आपकी साइट काम कर रही है। यदि साइट सामान्य रूप से काम कर रही है, और स्रोत कोड देखते समय विज्ञापन स्पैम लिंक गायब हो गए हैं, तो सब कुछ सही ढंग से किया गया है। यदि साइट कोई त्रुटि देती है, तो नई फ़ाइल को सहेजे गए बैकअप से बदलें। दो विकल्प हैं: या तो यह दुर्भावनापूर्ण कोड नहीं है, या कोड में किसी प्रकार का आत्मरक्षा कार्य है। किसी भी मामले में, आपको और अधिक गहराई से समझने की जरूरत है।

चरण 5

देखें कि पेज बनाने के लिए किन फाइलों का उपयोग किया जाता है। ऐसा करने के लिए, "/ html" टैग को बंद करने के बाद टेम्पलेट के अंत में निम्न कोड डालें:। यह कोड उन फाइलों को सूचीबद्ध करेगा जो आपकी साइट पर प्रत्येक पृष्ठ के निर्माण में शामिल हैं। अवांछित कोड इस सूची की एक या अधिक फ़ाइलों में स्पष्ट रूप से होगा। सूची काफी लंबी हो सकती है, लेकिन यह अभी भी आपकी खोज को सीमित कर देगी।